Ким: Джед фактически почти отдал её Марку Карпелесу по очень выгодной цене и продал почти без предоплаты и, по-моему, просто получил долю дохода в течение следующих шести месяцев.

Ведущий: Но как раз перед передачей права собственности Марку с Mt. Gox случилось нечто ужасное. Кто-то взломал серверы Mt. Gox и украл файл hot wallet. Горячий кошелек - это биткоин-кошелек Mt. Gox, используемый для проведения ежедневных операционных сделок. Это отличается от холодного кошелька, который хранился не на серверах Mt. Gox, а в другом месте, в гораздо более безопасном месте. Вор украл горячий кошелек, а затем перевел все биткоины, которые были в нем, на свой собственный кошелек.

Ким: Это было около 80 000 биткоинов, которые исчезли и на самом деле все еще остаются нетронутыми в блокчейне по сей день. Вполне возможно, что они были случайно уничтожены или что-то в этом роде. Поскольку эти 80 000 биткоинов были украдены, на данный момент, конечно, уже существовала нехватка средств. Технически Mt. Gox уже была неплатежеспособна, как только Марк Карпелес взял ее в свои руки. Я не думаю, что Mt. Gox действительно когда-либо был платежеспособным ни на мгновение, пока он существовал при Марке Карпелесе.

Ведущий: То есть, если бы все пользователи Mt. Gox попытались вывести все свои биткоины с биржи, их не хватило бы на всех.

Ким: Уже к тому времени, когда Mt. Gox был продан несколько месяцев спустя, пропало много денег. Так что, можно сказать, начало под его руководством было немного неудачным.

Ведущий: Марк Карпелес управлял Mt. Gox из Токио, Япония. Теперь вся собственность переходит к нему, и под его управлением проходит несколько месяцев. Марк был в процессе выяснения того, где следует хранить биткоины Mt. Gox. У него были некоторые на серверах Mt. Gox в виде горячего кошелька, и у него были некоторые в безопасном автономном месте, которое является холодным кошельком, но у него также были некоторые на его персональном компьютере.

Ким: За это время, похоже, кто-то смог проникнуть в собственный компьютер Марка, который в данный конкретный момент времени, по-видимому, был совершенно незащищен. В то время он, к сожалению, хранил 300 000 биткоинов с Mt. Gox на своей собственной незащищенной машине, и вор просто шарил нашел их и забрал. Очевидно, что это огромное количество потерянных биткоинов, но это никогда не привлекало внимания широкой общественности, потому что на самом деле вор, как оказалось, занервничал и предложил вернуть все биткоины в обмен на небольшую плату за хранение.

Ведущий: Вор сохранил 3000 биткоинов и отдал оставшиеся 297 000 обратно Марку.

Ким: Вероятно, если я рискну предположить, они предложили вернуть монеты, потому что не были особенно осторожны. Я не думаю, что это был какой-то мастер-хакер. Если бы я был на его месте, я, вероятно, был бы удивлен, что это вообще сработало. Предположительно, сделка в то время заключалась в том, что они вернули монеты в обмен на то, что его не будут привлекать к ответственности.

Ведущий: Проходит еще один месяц. Июнь 2011 года. Марк управлял Mt. Gox всего около трех месяцев.

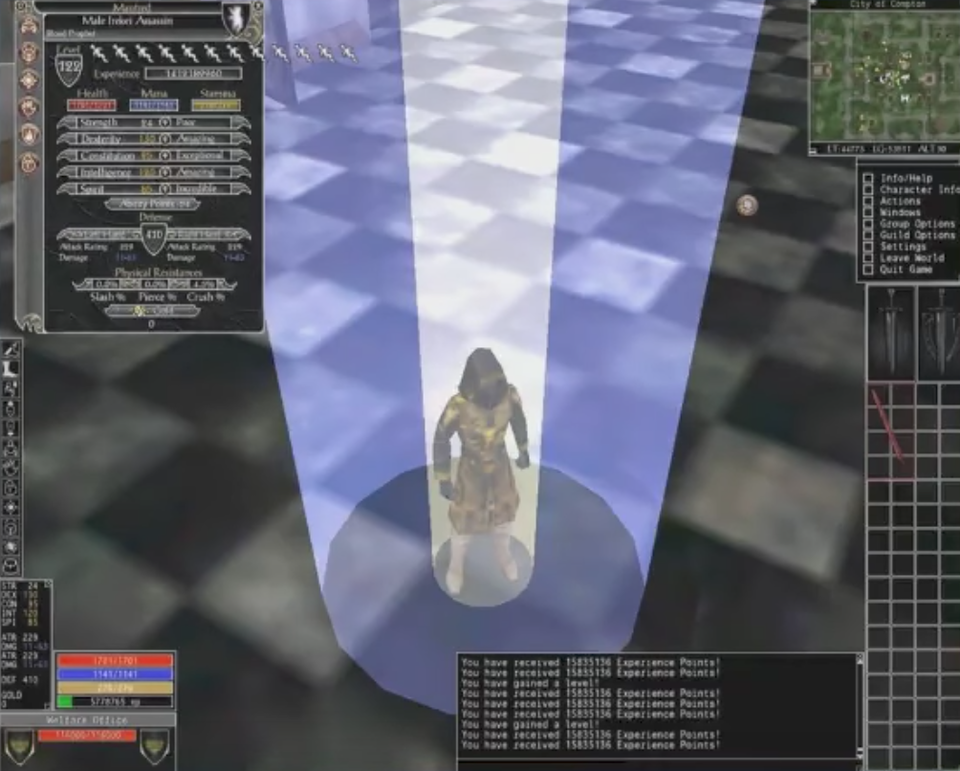

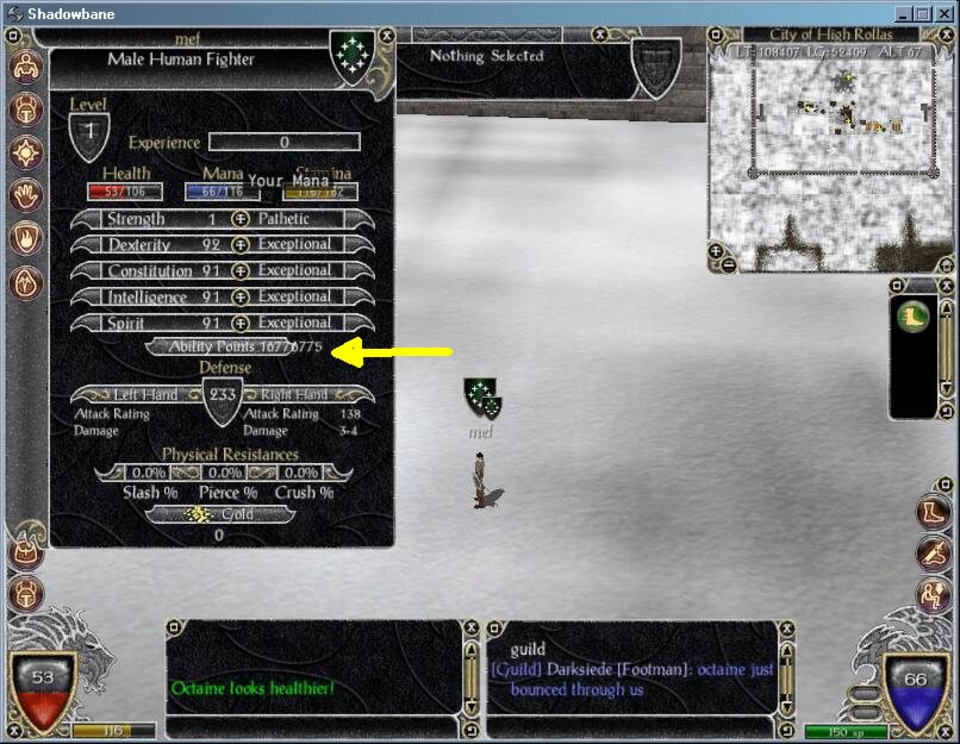

Ким: В какой-то момент кто-то снова проник в систему Mt. Gox. Вероятно, они смогли получить небольшой дамп базы данных таблицы пользователя, который содержал учетные записи, хэши их паролей и все остальное. Тот, кто украл этот небольшой дамп базы данных, также смог взломать довольно много паролей, включая пароль к собственной учетной записи администратора Джеда. Отчасти наличие учетной записи администратора на Mt. Gox означало, что у вас был доступ к небольшой отдельной странице, где вы могли просматривать задачи администратора, такие как управление балансами счетов и тому подобное. Тот, кто ввязался в это, хорошо использовал эту маленькую функцию и начал добавлять сумасшедшие суммы биткоинов на новые учетные записи.

Ведущий: Хакер создавал биткойны из воздуха и продавал их так быстро, как только мог. В то время биткойн стоил около 17 долларов. Этот хакер продал так много биткоинов, что цена упала до одного цента за штуку. Некоторые люди покупали тысячи биткоинов по этой цене. Рынок сошел с ума и достиг самого дна. Затем вор выкупил дешевый биткоин и попытался переместить биткоин на другой адрес, но Марк Карпелес увидел, что происходит сбой, и отключил серверы. Он знал, что что-то было не так, и провел расследование. Он даже получил помощь от других, чтобы разобраться в ситуации. Mt. Gox оставался отключенным в течение нескольких дней. В конце концов они выяснили, как хакер проник внутрь и обрушил рынок, поэтому Марк откатил систему, чтобы отменить все сделки во время сбоя. Mt. Gox вернулся в сеть с восстановленной ценой до 17 долларов за биткоин, но хакер не остался совсем с пустыми руками.

Ким: Он также смог вывести несколько реальных биткоинов, увеличив балансы, обменяв их и просто попытавшись вывести. Таким образом, он получил около двух тысяч биткоинов.

Ведущий: Проходит еще пара месяцев, и Марк собирается расширить Mt. Gox, чтобы иметь возможность вести бизнес в Европе.

Ким: В конце лета 2011 года в Польше была другая биржа под названием Bitomat, которая случайно уничтожила их собственные биткойн-активы. Я думаю, что у них был свой кошелек на виртуальной машине, которая случайно стерла его или что-то в этом роде. Это уничтожило 17 000 биткоинов. На данный момент Mt. Gox вроде как хотела расшириться и получить местные лицензии и все такое, чтобы работать на местных рынках. Они пытались закрепиться в Европе. Марк рассматривал это как шанс попасть в Европу, приобретя Bitomat и любые другие регистрации компаний, которые у них были, в основном в обмен на покрытие этого долга. Mt. Gox забрала себе весь Bitomat, включая 17 000 биткоинов в клиентских активах.

Ведущий: На тот момент Марк управлял Mt. Gox всего около пяти месяцев, и ему уже не хватает 50 000 долларов наличными и 100 000 биткоинов. В то время как навыки Марка были в основном связаны с программированием, он верил, что Mt. Gox можно изменить и превратить в очень прибыльную компанию. У него были все намерения добиться успеха. Он просто был немного не в себе. Не проходит и месяца, как происходит еще одно нарушение.

Ким: Да, еще один инцидент, когда кто-то, похоже, проник в систему. Они получили доступ к базе данных. Напомним, что июньский взлом также был связан с получением информации из базы данных. Однако на этот раз похоже, что злоумышленник также имеет правильный доступ к базе данных, что он может вносить в нее изменения напрямую. Хакер изменял баланс счетов и мог удалять учетные записи. Таким образом он тоже пытался замести свои следы. Из-за этого этот инцидент немного сложнее отследить, потому что все улики, похоже, были стерты. Я восстановил некоторые из них, в основном набросав пробелы, где должны были быть журналы, но их нет, или в базе данных есть потерянные записи, которые предполагают, что что-то было удалено и еще много чего. Вероятно, по самым лучшим оценкам, с Mt. Gox было изъято что-то чуть меньше 80 000 биткоинов.

Ведущий: Марк обнаружил это нарушение только после того, как биткоины уже были переведены с Mt. Gox, поэтому он не смог предотвратить эту кражу. Теперь у Gox не хватало почти 200 000 биткоинов. Уже в следующем месяце происходит еще одно нарушение, и на этот раз самое крупное из всех.

Ким: Горячий кошелек wallet.dat был украден кем-то, у кого был доступ к системе.

Ведущий: В очередной раз хакер взломал сервер Mt. Gox и украл биткоин-кошелек. Вор быстро перевел биткоин в свой собственный кошелек, но поскольку он контролировали основной горячий кошелек от Mt. Gox, любые новые депозиты в этот кошелек вор также сможет забрать. Долгое время Mt. Gox не обнаруживал никакой подобной активности почти целых два года.

Ведущий: К тому времени, когда он был наконец обнаружен и остановлен, вор смог выкачать 650 000 биткоинов с Mt. Gox.

Возможно, вам интересно, почему Марк не зашифровал кошелек? По иронии судьбы, функция шифрования биткойн-кошельков была выпущена через несколько недель после того, как произошла кража. В то время просто не существовало технологии для шифрования биткойн-кошельков. Вы также можете задаться вопросом, почему Mt. Gox стал мишенью для стольких атак.

Ким: С помощью биткоина и других криптовалют вы действительно можете украсть реальные деньги из цифровых систем. Теперь хакерам гораздо выгоднее атаковать ваши системы.

Ведущий: Несмотря на то, что к этому времени Mt. Gox потерял более 800 000 биткоинов, проблемы на этом не закончились. Еще одна ошибка в кодовой базе Mt. Gox привела к проблеме с обработкой транзакций.

Ким: Mt. Gox ошибочно идентифицировала эти транзакции как ввод новых биткоинов в учетные записи пользователей. Это было чуть меньше пятидесяти аккаунтов; они получили бесплатные биткоины в общей сложности на сумму около 45 000 биткоинов.

Ведущий: Туда ушло еще 45 000 биткоинов. В октябре 2011 года Марк Карпелес внедрил в Mt. Gox новую систему кошельков, которую он сам запрограммировал в попытке обеспечить более безопасный сервис, но ближе к концу 2011 года в его новой системе кошельков произошла ошибка программирования.

Ким: Это тот случай, когда у него действительно была ошибка в коде. Это означало, что ряд операций по снятию средств фактически отправляли биткоины на неизрасходованные адреса, что равносильно уничтожению биткоинов. Было потеряно около 2500 биткоинов.

С момента добавления нового программного обеспечения кошелька на Mt. Gox больше не было краж или взломов. Похоже, его улучшенная система безопасности сработала. Но Марк знал, что ему не хватает так много биткоинов, а Mt. Gox неплатежеспособен. Он пытался сохранить все эти нарушения и кражи в тайне и скрыть от общественности. Он не хотел портить репутацию Mt. Gox как лидера биткойн-бирж, поэтому старался держать эти нарушения в секрете. В 2012 году у Марка и Mt. Gox все шло хорошо. Никаких существенных нарушений не произошло, никаких серьезных программных ошибок, которые привели бы к потере Биткоина, и Mt. Gox продолжала доминировать на рынке как крупнейшая биткоин-биржа. Казалось, что Марк, наконец, взял ситуацию под контроль и медленно возмещал свои потери.

К середине 2013 года Mt. Gox обрабатывала 70 процентов мировых биткойн-сделок, что составляло около 150 000 биткойнов в день. Несмотря на то, что это был лидер биткойн-бирж, на Mt. Gox работало не так уж много сотрудников. Марк много программировал сам, но ему помогали несколько других разработчиков. Неясно, думал ли Марк, что справится с этим сам, или ему было трудно доверять другим, или, может быть, у него не было денег, чтобы нанять персонал.

В 2013 году Mt. Gox захотела расширить свою деятельность в США, поэтому согласилась использовать компанию под названием CoinLab для обработки всех североамериканских транзакций. Mt. Gox дала им пять миллионов долларов для начала, но по какой-то причине эта сделка сорвалась, и CoinLab подала иск против Mt. Gox из-за нарушения контракта. CoinLab сохранили у себя пять миллионов долларов, которые им дала Mt. Gox. Я полагаю, что этот судебный процесс продолжается и сегодня. Позже, летом 2013 года, Министерство внутренней безопасности США выдало ордер на арест денег с Mt. Gox. Они нарушили закон о том, что действовали в качестве незарегистрированного отправителя денег в США. В общей сложности DHS изъяла у Mt. Gox пять миллионов долларов. Также было обнаружено, что Марк запускал торгового бота.

Ким: Я не знаю, у кого была первоначальная идея. Произошла утечка электронного письма, в котором Марк и Джед обсуждают это, и Джед, среди прочего, предполагает, что, возможно, вы можете совершать сделки на своей собственной бирже, чтобы перекладывать эту ответственность между биткоинами и фиатными деньгами как способ вернуть средства, если вы в принципе можете торговать убытками. Конечно, требуется, чтобы вы были трейдером, который может получать надежную прибыль, а Марк, похоже, не был трейдером, способным получать прибыль. Во всяком случае, он, похоже, купил дорого, а продал дешево.

Ведущий: Этот торговый бот, которым он управлял, назывался Willy Bot, и есть статья, в которой это подробно объясняется. Однако в то время, когда вышла статья, это были всего лишь предположения. Но предположение оказалось верным.

Ким: Марк внедрил этот внутренний торговый механизм, и можно было получить довольно точную информацию о том, какая работа была выполнена или нет. Похоже, он не стирал никаких журналов или что-то в этом роде.

Ведущий: Анализируя журналы и суммируя сделки, этот бот привел к тому, что Марк потерял дополнительно 50 миллионов долларов и 22 000 биткоинов. В феврале 2014 года Mt. Gox внезапно, без предупреждения, прекратила все выплаты со своего сайта. Марк заявил, что они решают некоторые проблемы безопасности, но несколько недель спустя Mt. Gox, крупнейшая биткойн-биржа на рынке, полностью закрылась. Веб-сайт отключился и просто показывал пустую страницу. Протесты начались у здания токийского офиса. Тысячи клиентов были в ярости. Mt. Gox закрыл свои двери, казалось бы, удерживая 850 000 биткоинов, но на самом деле казна Mt. Gox была совершенно пуста. В конце февраля Mt. Gox подала заявление о банкротстве в Токио, заявив, что они потеряли 850 000 биткоинов на сумму 470 миллионов долларов. Никто не верил, что Марк потерял так много Биткоинов. Это семь процентов всех биткоинов в мире.

Люди просто не могли понять, как такое большое количество биткоинов могло быть потеряно. Но, как вы слышали, они были потеряны, просто не сразу. В следующем месяце, просматривая некоторые старые системы Mt. Gox, которые использовались в 2011 году, Марк Карпелес обнаружил в системе кошелек, в котором все еще было 200 000 биткоинов. Это привело к тому, что общие потери снизились до 650 000 биткоинов. В августе 2013 года токийская полиция арестовала Марка Карпелеса. Не за потерю 650 000 биткоинов, а по обвинению в растрате и мошенничестве. Японские прокуроры обвинили его в том, что он ложно добавил биткоины на счета инвесторов, а затем перевел их на свой собственный кошелек. Он продолжал заявлять о своей невиновности по этим обвинениям.

Что касается воров, которые украли деньги с Mt. Gox, то только один человек был пойман и арестован. Его зовут Алекс Винник, он гражданин России и был арестован в Греции. Он был арестован за отмывание денег, но доказательства показывают, что у него было несколько биткоинов, которые были украдены с Mt. Gox. Однако только потому, что они у него были, это не значит, что он их украл. Его просто обвинили в отмывании денег, а не в краже биткоина. Через год после ареста Марк Карпелес был освобожден под залог и в настоящее время проживает в Токио. Он все еще проходит судебный процесс по своему аресту в связи с банкротством Mt. Gox.

Те 200 000 биткоинов, которые он нашел, остались нетронутыми с тех пор, как он их нашел. Дело о банкротстве запрещает ему прикасаться к ним, но с 2014 года, когда Mt. Gox подала заявление о банкротстве, цена биткоина взлетела до небес.Mt. Gox задолжал своим кредиторам 450 миллионов долларов на тот момент, сейчас на его кошельке с 200 000 биткоинов лежит космическая сумма.

Ким: Несомненно, индустрия и сообщество многому научились после Mt. Gox. Как я уже сказал, большая часть неудач, заключалась в том, что Mt. Gox была первой в своем роде. В 2011 году не было никаких реальных передовых практик или чего-то подобного, и, как может сказать вам любой, кто был в любом изначально успешном стартапе, может быть очень трудно идти в ногу с фактическим инвестированием времени, необходимого для поддержания вашей технологии в актуальном состоянии.

Ведущий: Одна важная вещь, которую мы узнали от Mt. Gox, заключается в том, что оставлять свой биткоин на бирже не очень хорошая идея, если вы на самом деле им не торгуете. Для долгосрочного хранения лучше всего хранить биткоин-кошелек на вашем собственном компьютере, который вы контролируете. Таким образом, он не может быть украден с биржи, но вам все равно нужно быть осторожным, защищая свой компьютер от воров. Также хорошо использовать биржу с хорошей репутацией, а не то, что появилось только вчера. Из Mt. Gox можно извлечь много уроков.

https://telegra.ph/EHpizod-11-Istori...pto-vojn-04-12