- Регистрация

- 11 Июл 2020

- Сообщения

- 234

- Реакции

- 7

- Total Sell

- $0

- Total Purchase

- $150

Брут-словари Kali Linux на все случаи жизни

Усаживайтесь поудобнее, сегодня мы поделимся с вами словарями для брутфорса.Представьте, что вы могли бы методом подбора выявить нужный пароль. Но сколько же это займёт времени, если вы будете делать это вручную? Страшно представить. А что, если за вас это сделает специальная программа, способная проверять сотни и даже тысячи паролей в минуту? Шансы на успех вырастают, не так ли? Данный метод получил название «брутфорс». Но для того, чтобы взлом увенчался успехом, необходимо иметь в своем арсенале словари под разные случаи жизни.

Что такое атака по словарю

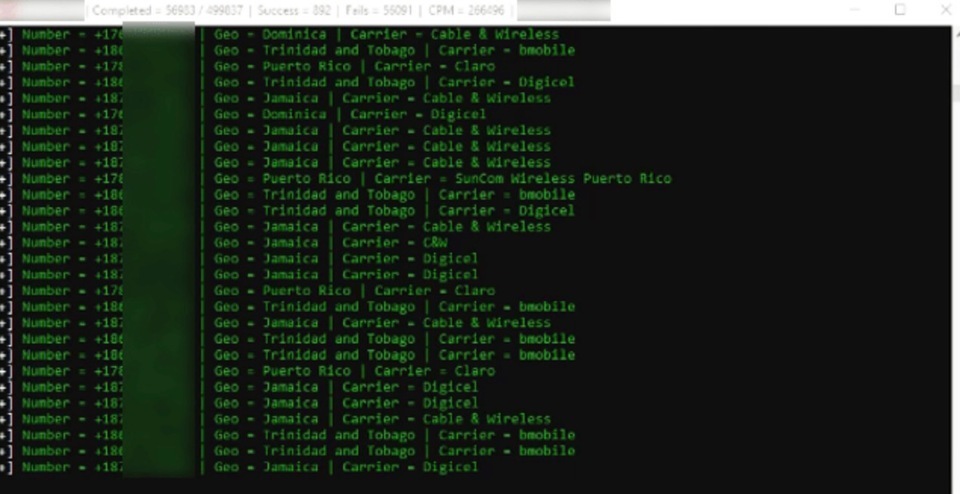

Брутфорс атака — метод взлома, при котором хакер подбирает логин или пароль к учетной записи с помощью перебора всех возможных вариантов.

Данный метод уже очень давно является автоматизированным, так как существует огромное количество словарей, которые регулярно обновляются.

Брутфорс словарь представляет из себя файл (часто текстовый документ), содержащий список слов самых распространенных паролей.

Списки слов в Kali Linux:Дисклеймер: Данная статья предоставлена исключительно в образовательных целях. Мы не несём ответственности за любые ваши действия.

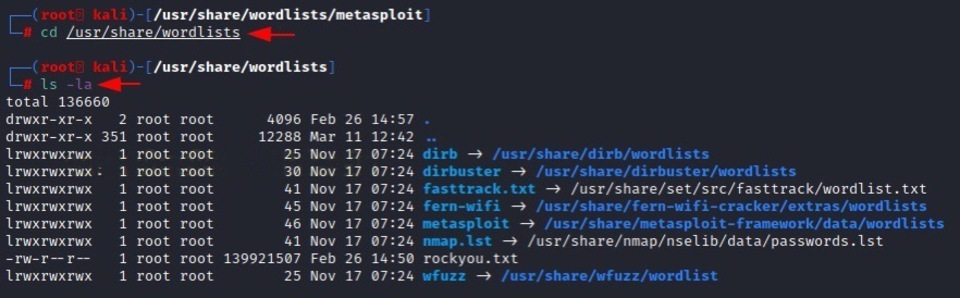

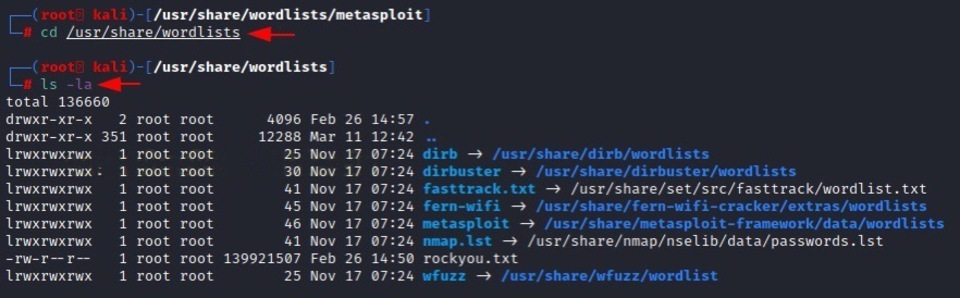

Поскольку Kali Linux изначально создавался исключительно для пентестинга, он вдоль и поперек напичкан различными словарями.

Расположение: /usr/share/wordlists

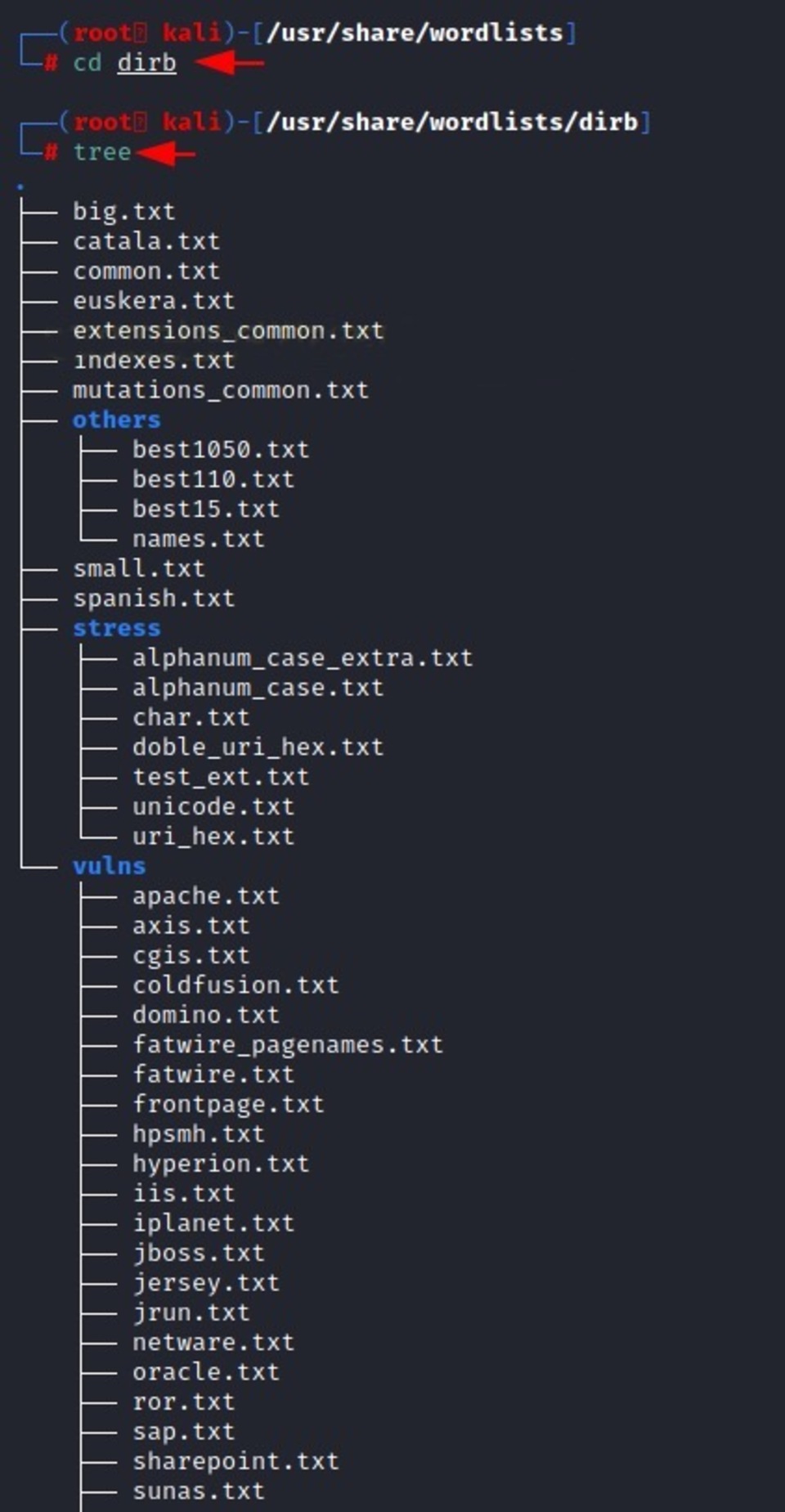

DirBuster

DirBuster — это многофункциональный инструмент, предназначенный для брутфорса имён директорий, файлов приложений и серверов. В Kali Linux словари располагаются в директории /usr/share/wordlists/dirbuster/. Инструмент dirbuster имеет много дополнительных параметров. Например, существует каталог Wi-Fi, специально предназначенный для взлома аутентификации Wi-Fi.

Словари в DirBuster различаются по размеру и языкам. Мы будем использовать команду tree, чтобы вывести весь список слов внутри каталога dirb.

Metasploit

Metasploit имеет списки слов практически для всего. В основном эти словари предназначены для брутфорса удалённого входа в различные службы, имеются неплохие универсальные словари с именами пользователей и паролями.

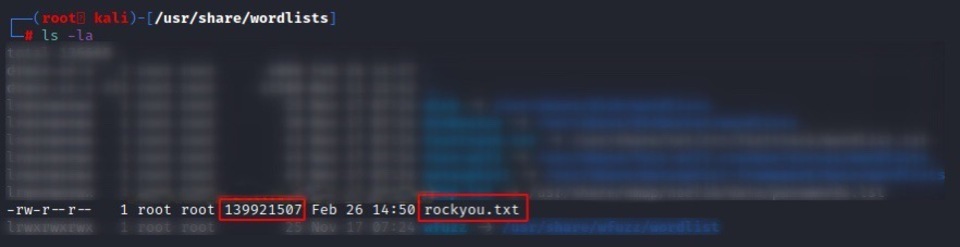

Rockyou

Rockyou.txt представляет собой набор скомпрометированных паролей от создателя приложения MySpace, иначе называемого RockYou. В декабре 2009 года организация столкнулась с утечкой информации, в результате которой было раскрыто более 32 миллионов учетных записей клиентов.

Расположение: /usr/share/wordlists

Во время загрузки Kali Linux он будет находится в документе gz.

gzip -d /usr/share/wordlists/rockyou.txt.gz

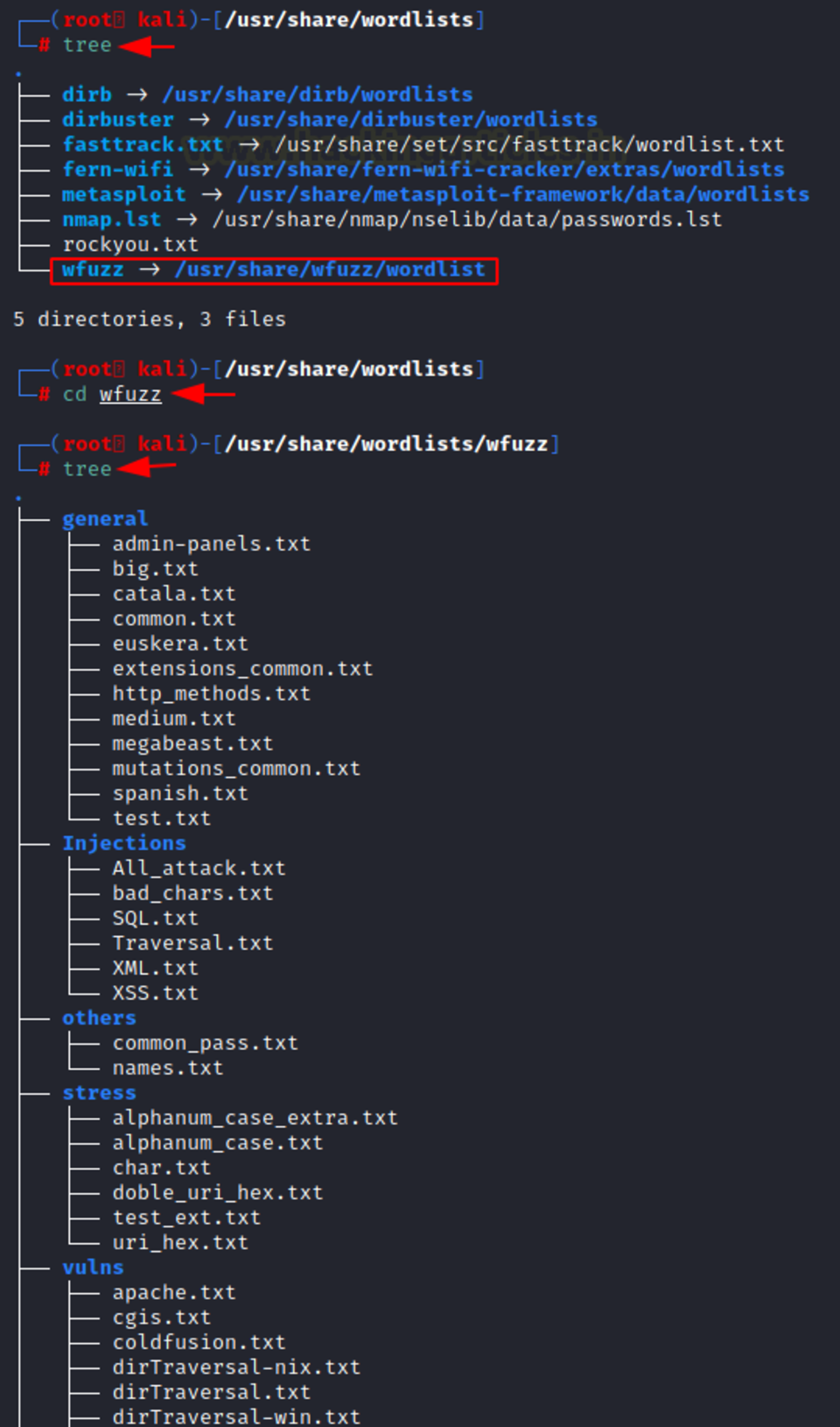

Wfuzz

Wfuzz был разработан для брутфорсинга приложений. Он также может изменить запрос с GET на POST. Эта функция может быть полезной в различных ситуациях, например при проверке SQL-инъекций. Для удобства словари разделены на списки.

Расположение: /usr/share/wordlists/wfuzz

Nmap

Nmap поставляется с несколькими списками, среди которых имеется словарь с паролями. На Kali Linux все они размещены в папке: /usr/share/nmap/nselib/data/.

Заключение

Существуют различные способы взлома, но брутфорс занимает почетное первое место среди них. Методом подбора можно легко узнать пароль жертвы, особенно при помощи специальных инструментов, о которых мы вам сегодня рассказали. Надеемся, что эта статья оказалась для вас полезной. Удачи!