Вступить в наш чат

В Интернете нас окружает множество ситуаций, ставящих под угрозу нашу безопасность, поэтому мы находимся в вечной погоне за анонимностью, но действительно ли мы анонимны? Малейшая ошибка, невнимательность и ваша личность будет раскрыта. Но существует инструмент, который поможет оставаться вам в тени при любых обстоятельствах, и название ему — WHOAMI. Он обеспечивает повышенную конфиденциальность и анонимность при использовании Linux ОС.

Установка

Прежде чем мы начнем устанавливать этот инструмент на наш Linux, мы должны проверить несколько инструментов, которые являются обязательными для этого инструмента, такие как: -tar, git, tor, curl, python3, python3-scapy.

Как правило, они уже установлены в нашем Linux, но если у вас их нет, вы можете просто запустить следующую команду:

sudo apt update && sudo apt install tar tor curl python3 python3-scapy network-manager

Можем двигаться дальше. Введите в терминале:

git clone

https://github.com/omer-dogan/kali-whoami

Теперь измените директорий на kali-whoami:

sudo make install

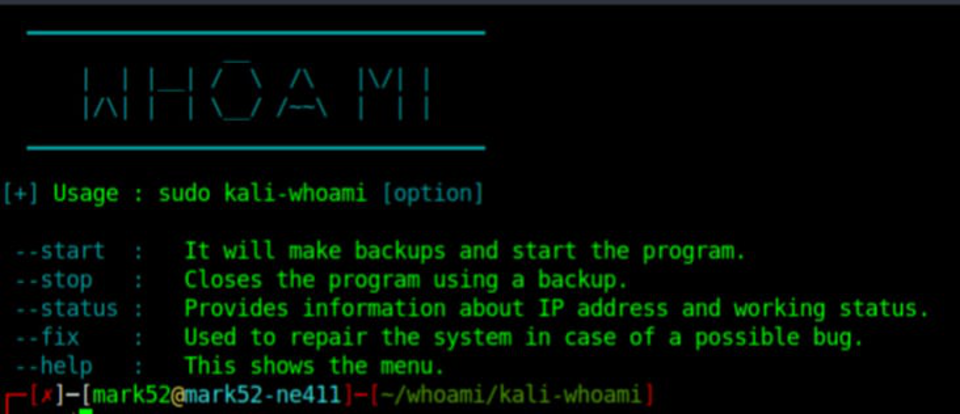

И после этого наш инструмент готов к использованию, мы можем открыть его интерфейс, выполнив эту команду:

sudo kali-whoami --help

Запускаем инструмент с помощью этой команды:

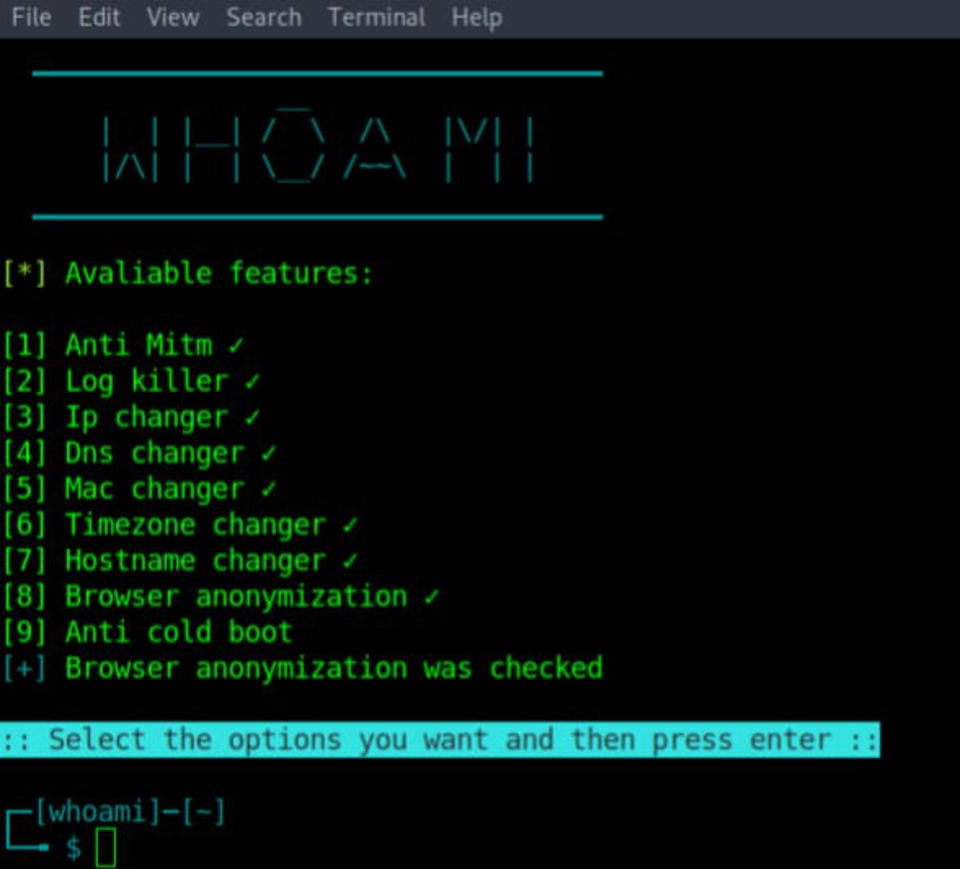

sudo kali-whoami --start

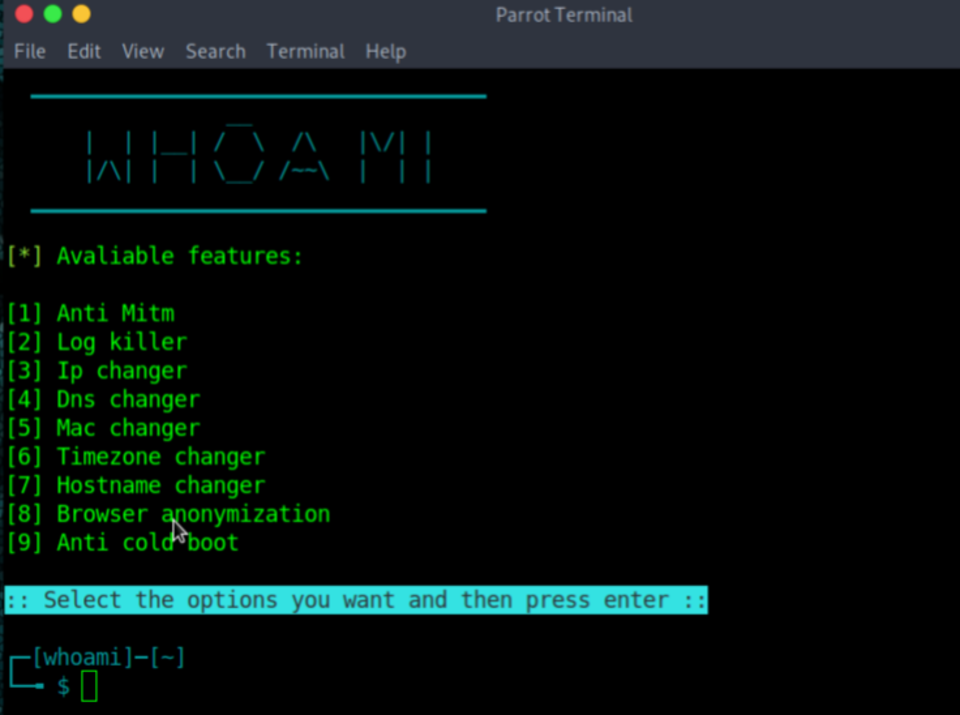

Здесь мы должны выбрать параметры, которые мы хотим включить, для этого просто выберите цифру для включения, а если вы хотите отключить, то нажмите этот номер еще раз.

После включения, у вас появится галочка рядом с номером, значит, что защита работает, и вы анонимны.

Опции

Ниже приведены возможности инструмента:

1. Anti Mitm — блокирует Mitm-атаку. Mitm или man-in-the-middle - это атака, когда злоумышленник пропускает трафик жертвы через себя, то есть получает доступ к вашему логину, паролю, а еще ведёт прослушку и многое другое.

2. Log Killer — с помощью log killer вы удалите все ваши журналы, логи.

3. IP changer — тут все элементарно, скрипт меняет ваш айпи.

4. DNS changer — помогает изменить DNS сервер, используемый при подключении к сети.

5. Mac changer — даёт возможность сменить MAC-адрес компьютера.

6. Timezone changer — установка иного часового пояса.

7. Hostname changer — задаёт другое имя хоста (имя компьютера), чтобы нельзя было идентифицировать в сети.

8. Browser anonymization — после включения этой функции мы напрямую подключаемся к браузеру tor и можем анонимно сёрфить.

9. Anti cold boot — предотвращает атаку методом холодной перезагрузки, при которой хакер может извлекать из вашего ПК ключи шифрования и другие ценные данные.

Как видите, возможности внушающие, вам лишь остаётся определиться с нужными именно вам опциями и просто подключить их.

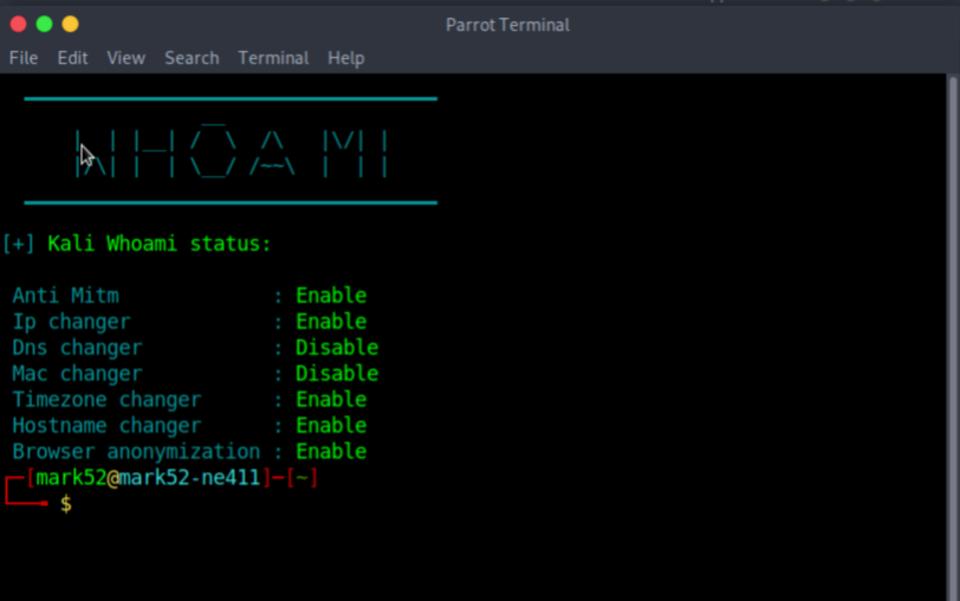

Чтобы проверить статус подключения, используйте следующую команду:

sudo kali-whoami --status

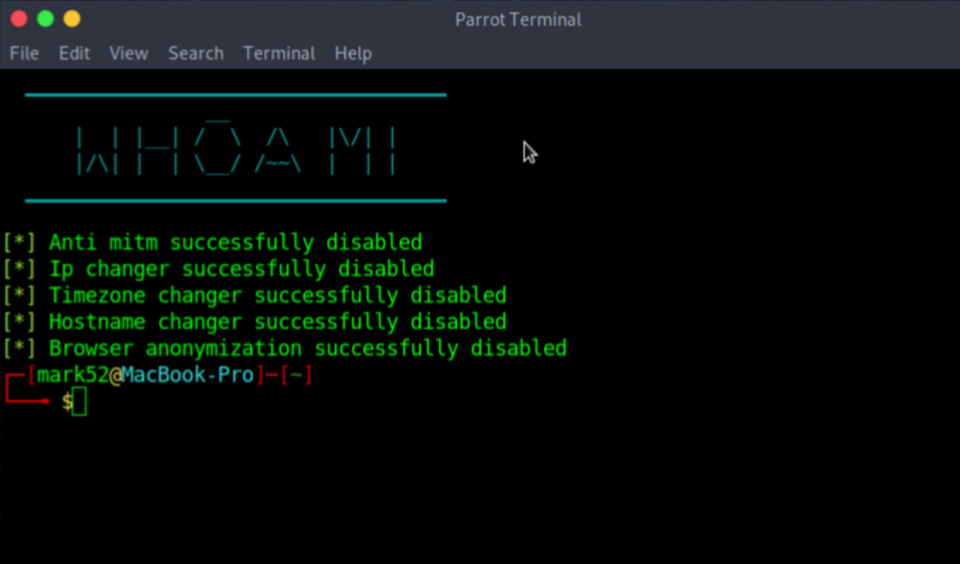

Инструмент поможет оставаться вам анонимными до тех пор, пока вы его не отключите, выполнив следующую команду:

sudo kali-whoami --stop

На этом все. Удачи!